Ez a bejegyzés Réczi Gábor segítsége nélkül nem jöhetett volna létre. Én SQL-es vagyok, nem igazán a VPN és társai az erősségem, így kellett a segítség ;) . A lényeg: szerettem volna a saját gépemről elérni az Azure SQL Managed Instance szolgáltatást, de nincs olyan eszközöm, amivel a "klasszikus" site 2 site VPN-t be tudnám állítani. Így maradt a "sima" VPN opció. Ez a megoldás alapvetően nem javasolt alkalmazások kapcsolódásához, ez most csak a teszt kedvéért és a távoli "egyszerűbb" elérhetőség miatt állítottam be.

VPN Gateway létrehozása

Először egy VPN Gateway-re lesz szükségünk, ezt fogom használni majd a point to site vpn-hez is, illetve majd a site 2 site vpn-hez is. Ez utóbbi egy későbbi bejegyzésben lesz. Egyébként ez a VPN Windows Server-ekből, annak is a RRAS szolgáltatásából épül fel. (Majd Gábor kijavít, ha hülyeséget írtam :))

Ennek a szolgáltatásnak a létrehozásához az alábbi lépésekre lesz szükség:

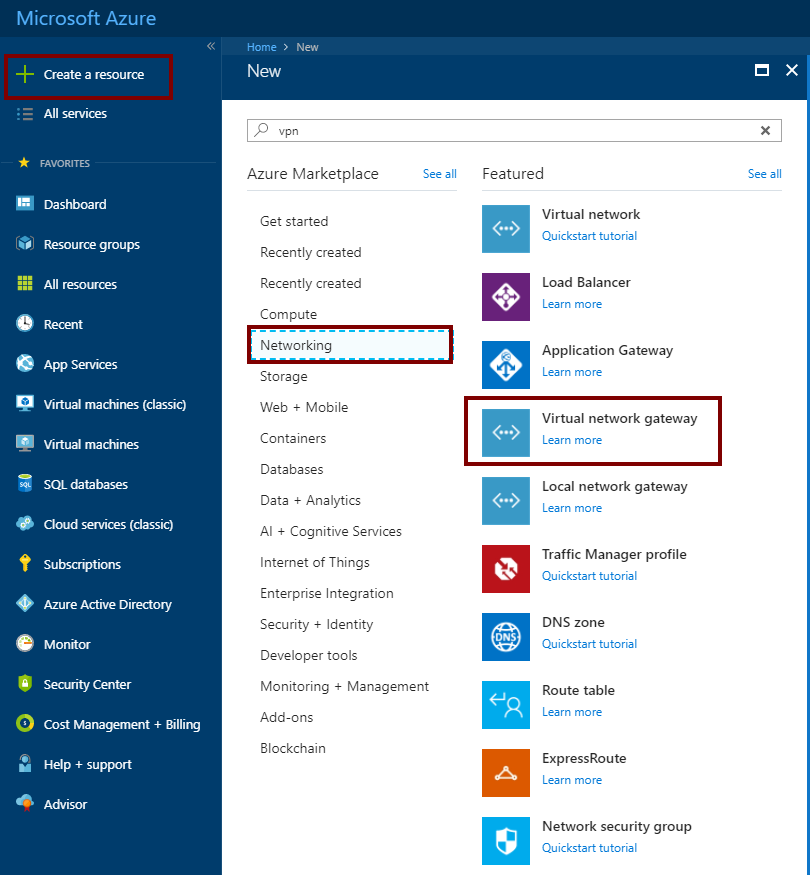

- Az Azure portálon egy új erőforrást kell létrehozni, ami a Virtual network Gateway

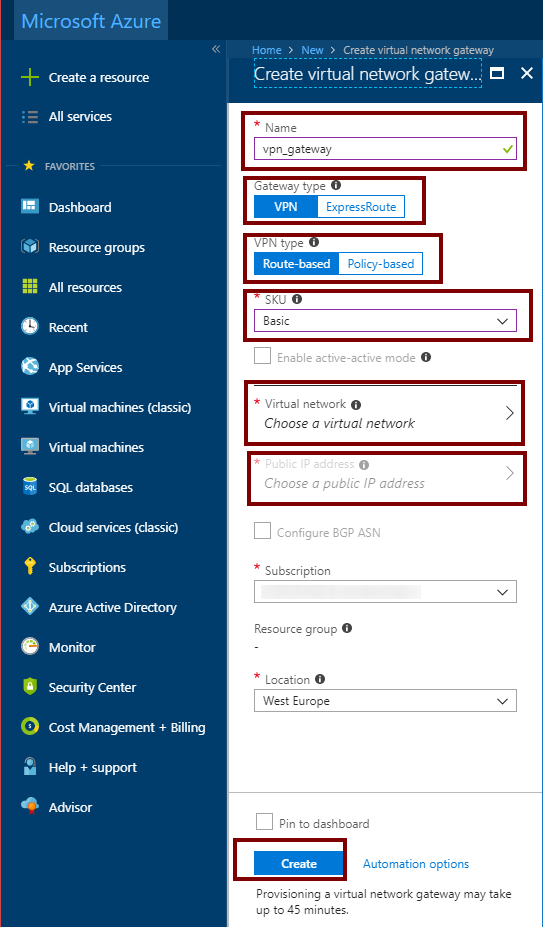

- A gateway beállításai:

- Name:ez lesz a gateway neve

- Gateway Type: VPN

- VPN Type: Route-based

- SKU: Basic

- Virtual Network: az a vnet, amit eddig is használtam az előző bejegyzések során

- Location: a szolgáltatás helye, ami legyen ugyan az, mint a vnet esetén

- Public IP address: ez lesz a nyilvános IP címe a VPN endpoint-nak.

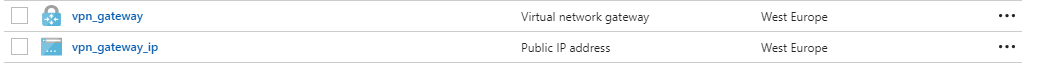

- A Create gomb megnyomása után kb 30-45 perc múlva létrejött ez a szolgáltatás. A resource group-nál megjelenik két új szolgáltatás, az endpoint ip és a gateway szolgáltatás.

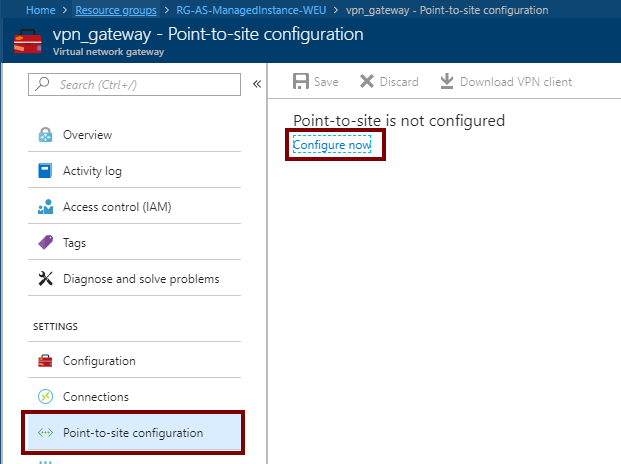

- Ezek után meg kell nyitni a gateway-t, majd a Configuration beállításoknál rá kell kattintani a Configure now linkre.

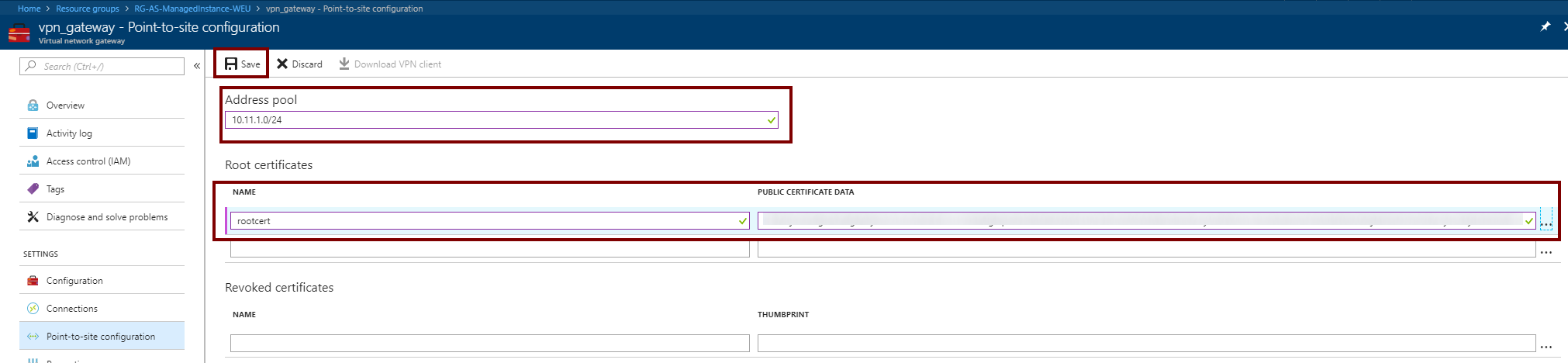

- Innen egy egész érdekes dolog kezdődik. Tanúsítványokat kell gyártani :) ezt a részt később levezetem. most nézzük mit kell beállítani:

- A Save gombra nyomva, beállítja ezt a tanúsítványt.

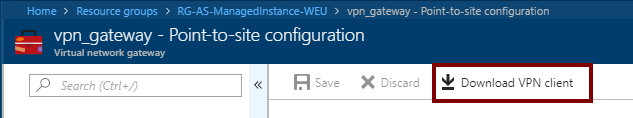

- Miután elkészült a tanúsítvány beállítás, elérhetővé vált a Download VPN client gomb, amire kattintva letölthető a vpn kliens szoftver 32 és 64 bites operációs rendszerre is (csak Windows). Előfordulhat, hogy az antivírus program törli vagy karanténba teszi a letöltött programot (nekem ezt tette), szóval ezzel mindenki a saját antivírus programjával, tegye megbízhatónak. Maga a kliens telepítését nem írom le, mert az indítás után adja magát, hogy mit kell csinálni.

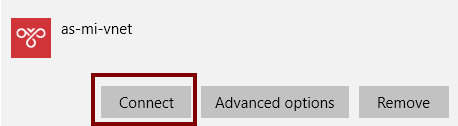

- A telepítés végén a Windows hálózatok között megjelenik egy újabb, VPN kapcsolat.Ahol majd a Connect gombra kell kattintani.

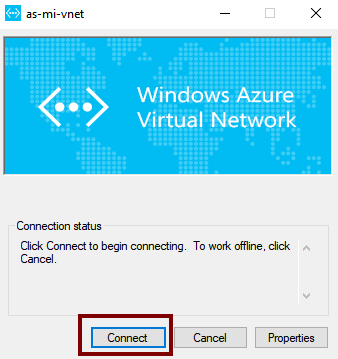

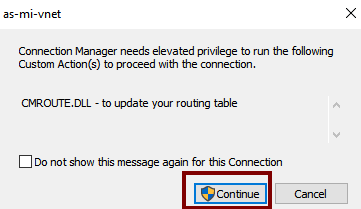

- Ezek után elindul az Azure VPN kliens, ahol ismét a Connect gombra kell kattintani, illetve a felugró ablakban engedélyezni kell a routing tábla módosítását is. Fontos ismét megjegyeznem, hogy a kliens tanúsítványnak a gépen rendelkezésre kell állnia, egyébként nem fog sikerülni a kapcsolódás.

Amint a kapcsolat létrejött, a saját gépről is elérhető SSMS segítségével az Azure SQL Managed Instance.